Microsoft, non perderti l'ultimo Patch Tuesday di novembre

Facciamo mea culpa per aver pubblicato solo oggi l'ultimo aggiornamento di Microsoft, però i nostri lettori più affezionati sanno che anche questa è stata una settimana densa di notizie di sicurezza su Migliori Antivirus. Vediamo allora tutte le novità di questo ultimo Patch Tuesday di novembre.

del 28/11/14 - di Alessandro Elia

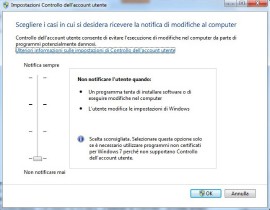

Per coloro che non hanno ancora aggiornato il sistema, arriva un Fix It ufficiale dell'azienda di Redmon che, inoltre, ricorda di mantenere attivato il suo UAC o User Account Control per bloccare la minaccia, assieme all'EMET 5.0 per fermare eventuali minacce.

Per coloro che non hanno ancora aggiornato il sistema, arriva un Fix It ufficiale dell'azienda di Redmon che, inoltre, ricorda di mantenere attivato il suo UAC o User Account Control per bloccare la minaccia, assieme all'EMET 5.0 per fermare eventuali minacce.

MS14-065

Un aggiornamento per Internet Explorer abbastanza elementare, dato che non si sono verificate vulnerabilità degne di nota. Ad ogni modo vale la pena eseguire l'update, fidarsi è bene, non fidarsi è meglio...

MS14-066

Il terzo update critico di questo mese: si occupa di correggere un problema di sicurezza che consente l'esecuzione di codice in remoto, violando il Microsoft Schannel, la implementazione di capacità SSL usata da Microsoft ed altri prodotti di terze parti.

Una vulnerabilità scoperta durante l'ultimo test interno di sicurezza e conviene aggiornarlo subito per non concedere eventuali attacchi che sfrutterebbero le nostre librerie a rischio.

MS14-067

Parliamo di una semplice vulnerabilità che colpisce Microsoft XML Core Services 3.0 e che potrebbe essere usata mediante attacco 'drive by' da siti web. La patch fornisce un numero ActiveX Killbits che può essere usato per bloccare il vettore di avvio.

Patch per OfficeMS14-069

Si tratta di un aggiornamento per Microsoft Office, principalmente colpito è Word. Parliamo della versione di Office 2007 per cui chi possiede suite meno vecchie non avrá nessun tipo di problema.

Da notare che anche il prodotto gratuito Word Viewer verrá interessato da questa modifica.

MS14-070

Vulnerabilità sul protocollo di rete TCP/IP che potrebbe permettere che un utente autentificato possa elevare i suoi permessi. La buona notizie è che colpisce esclusivamente Windows Server 2003.

MS14-071

Patch per WindowsVulnerabilità che colpisce sistemi Windows 6 e 6.x (Vista o posteriores fino a Windows 8.1). Consentirebbe una scalata di privilegi associata al servizio Audio di Windows. Anche se non è possibile l'esecuzione diretta di codice, all'accettare i permessi, si potrebbe verificare il lancio di scripts in un contesto non definito, permettendo ancora un aumento dei permessi.

MS14-072

Questo mese non ci sono grandi novità rispetto a .NET. Ciò nonostante se stai utilizzando .NET Remoting, vale la pena dare un'occhiata a questa voce.

MS14-073

Parliamo di un problema che interessa SharePoint Server 2010. La cosa positiva è che serve essere autentificati per poter lanciare attacchi XSS o del tipo Cross Site Scripting con la conseguente esecuzione in remoto di codice in un contesto di nuovo utente.

Anche se Sharepoint 2013 non è stato colpito, ancora una volta si dimostra l'importanza di tenere il software sempre aggiornato.

MS14-074

Uno dei bolletini con minore urgenza, dedicato alla vulnerabilità del RDP o Remote Desktop Protocol, relativo al registro di verifica.

Anche se viene catalogato come 'bypass' di sicurezza, simile a quelle di tipo ASLR, ha un impatto minimo (a meno che non ci occupiamo direttamente e con frequenza di implementazioni RDP).

MS14-076

Un'altra vulnerabilità di bypass è quella relativa ll'IIS - Internet Information Services - di Microsoft. Si trova nel filtro IP And Domain Restriction nelle versioni IIS 8 e 8.5. Stavola la patch interviene a favore di amministratori ed utenti che hanno abilitato il filtro.

Patch per Internet ExplorerMS14-077

MS14-077 è una soluzione aticipa, considerando la natura del suo aggiornamento. Se un utente chiude una sessione in un servizio però non il navifatore, questo potrebbe essere usato da un hacker per ripeter l'inizio sessione. Questo problema dovrebbe essere riparato da differenti sviluppatoro con l'aggiornamento tipico di prodotto, invece di aspettare la pubblicazione di una patch generale.

MS14-078

Aggiornamento che ripara una vulnerabilità nell'IME (Imput method editor) per la lingua giapponese. Questo attacco, secondo quanto dice Microsoft è stato sfrutta per saltare il Sandbox di sicurezza di Adobe Reader.

MS14-079

Nell'ultimo bolletino pubblicato questo mese troviamo una voce dedicata a win32k.sys però si tratta della riparazione di una vulnerabilità poco preoccupante che non permetterebbe la scalata di permessi ma solo l'avvio di una BSOD.